Các kỹ thuật mã hóa VPN được phát triển và chứng nhận bởi National Institute of Standards and Technology, tuy nhiên với vụ Edward Snowden tiết lộ về các bị mật mà NSA đang cố gắng bẽ khóa công nghệ này là một thông tin gây sốc. Điều này đặt dấu chấm hỏi liệu “các công nghệ VPN này có thực sự bảo mật”? Và để trả lời cầu hỏi này, chúng tối nhận thấy đây là thời điểm để viết về chủ đề này.

Chúng ta sẽ băt đầu bằng cách mổ sẻ những điểm khác biệt giữa các giao thức VPN protocols trước khi đi vào nội dung chính liên quan tới kỹ thuật mã hóa và phân tích việc NSA cố gắng bẻ khóa các công nghệ mã hóa này sẽ tác động tới người dùng như thế nào.

Mục lục

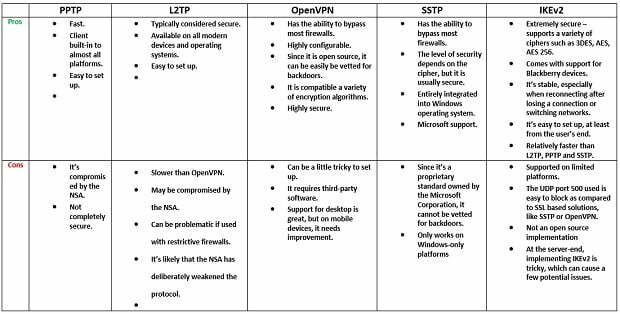

PPTP

Được phát triển bởi nhóm thành viên được ủng hộ bởi Microsoft Corporation, Point-to-Point Tunneling (PPTP) tạo hệ thống riêng ảo dựa trên kết nói quay số (dial-up) còn gọi là VPN. Và kể từ khi nó xuất hiện PPTP được sử dụng rộng rãi như là một chuẩn protocol VPNs. cũng là VPN protocol đầu tiê được hỗ trợ bởi Windows, PPTP hoạt động dựa vào các chuẩn xác thực như MS_CHAP v2 là chuẩn phổ biến nhất hiện nay.

Ưu điểm của PTTP là khả năng thiết lập dễ dàng và không tốn nhiều tài nguyên hệ thống. Và đây là lý do mà nhiều doanh nghiệp lựa chọn VPN này như là giải pháp.

Mặc dù sử dụng chuẩn mã hóa 128-bit, nhưng PPTP chỉ có vài lỗ hỏng nhỏ trong đó đáng lưu ý là khả năng giải mã MS-CHAP v2 Authentication là lỗi nghiêm trọng nhất. Vì vậy, PPTP có thể bị bẻ khóa trong vòn 2 đây. Mặc dù lổ hổng đã được khăc phục bởi Microsoft nhưng người khổng lồ công nghệ này cũng khuyến nghị người dùng sử dụng các giao thức thay thế như SSTP hoặc L2TP.

Do khả năng bảo mật chưa cao nên không quá bất ngờ khi giải mã các gói dữ liệu PPTP là công việc hằng ngày tai NSA. tuy vậy, rủi ro đáng ngại hơn còn nằm ở chỗ là khả năng có thể giải mã hàng loạt các dữ liệu cũ hơn được mã hóa bởi PPTP khi nhiều chuyên gia khuyến nghị đây là giao thức bảo mật.

Ưu điểm

- Nhanh.

- Phần mềm máy trạm trên nhiều hệ điều hành.

- Thiết lập cấu hình dễ.

Nhược điểm

- Đã bị bẻ khóa bởi NSA.

- Không hoàn toàn bảo mật.

L2TP và L2TP/IPsec

Layer 2 Tunnel Protocol không giống các VPN protocol khác khi nó không mã hóa các dữ liệu đi qua nó mà phải nhờ vào một bộ protocol có tên là IPsec để mã hóa dữ liệu trước khi gửi. Tất cả thiết bị tương thích và hệ điều hành đều được cài đặt sẵn chuẩn L2TP/IPsec. Quá trình thiết lập cũng dễ như PPTP nhưng giao thức này lại sử dụng cổng UDP port 500, nên dễ dàng bị tường lửa NAT firewall chặn lại. Dó đó, bạn sẽ cần chuyên tiếp cổng trong trường hợp này.

Không có những lổ hổng lớn đi kèm với mã hóa IPsec encryption. Tuy vậy, Edward Snowden ám chỉ khả năng NSA cũng đã bẻ khóa được trong khi John Gilmore thành viên sáng lập và chuyên gia an ninh của Electric Frontier Foundation cho rằng NSA đang chủ đích làm yếu đi giao thức này. Ngoài ra, do LT29/IPsec đóng gói tới 2 lần dữ liệu nên được đánh gia là không hiệu quả bằng SSL và kéo theo tốc độ chậm hơn so với các VPN protocols khác.

Ưu điểm

- Được đánh giá là bảo mật.

- Cài đặt sẵn trên tất cả OS và thiết bị gần đây.

- Thiết lập dễ dàng.

Nhược điểm

- Chậm hơn so với OpenVPN.

- Có thể bị mở khóa bởi NSA.

- Có thể có vấn đề nếu được sử dụng với các tường lừa.

- Khả năng NSA đã cố tình làm suy yếu giao thức.

OpenVPN

OpenVPN là một dạng VPN mã nguồn mở khá mới hiện nay sử dụng giao thức SSLv3/TLSv1 và OpenSSL library kết hợp với các công nghệ khác. protocol này có độ tùy chỉnh cao và chạy tốt nhất trên cổng UDP port nhưng vẫn có thể cấu hình để chạy trên các cổng khác.

Một ưu điểm nổi bật của giao thức này là nó sử dụng OpenSSL library hỗ trợ nhiều thuật toán mã hóa như 3DES, AES, Camellia, Blowfish, CAST-128 và nhiều nữa trong đó Blowfish, ES là sử dụng rộng rãi bởi các nhà cung cấp VPN. OpenVPN sử dụng chuẩn mã hóa 128-bit Blowfish được đánh giá là bảo mật nhưng vẫn có một số điểm yếu

Khi nói về các thuật toán mã hóa, AES là mới nhất và được xem là tiêu chuẩn “vàng” do được biết đến như là không có điểm yếu nào. Do đó, giao thức này được chính p hủ và các cơ quan chính phủ Mỹ sử dụng để bảo vệ các dữ liệu mật. Nó cũng có thể xử lý file dung lượng lớn tốt hơn Blowfish nhờ vào khả năng hỗ trợ gói 128-bit so với 64-bit của Blowfish. Tuy vậy, cả hai đều là các thuật toán mã hóa được công nhận NIST và được biết là không có nhiều lổ hỏng. Tuy nhiên, vẫn có một số vấn đề mà không được công khai nhiều mà chúng tôi sẽ đề cập dưới đây.

Đầu tiên, tốc độ của OpenVPN phụ thuộc vào thuật toán mã hóa mà nó sử dụng nhưng thông thường nhanh hơn IPsec. Mặc dù OpenVPN được mặc định trong nhiều dịch vụ VPN nhưng lại không được hỗ trợ ở bất kỳ hệ điều hành nào. Một số phần mềm thứ 3 hỗ trợ cho cả Android và iOS.

Về thiết lập, thật không dễ để so sánh OpenVPN với L2TP/IPsec và PPTP, khi mà có khá nhiều dạng phần mềm OpenVPN đang được sử dụng hiện nay. Ngoài việc tải xuống, cài đặt mà thao tác cấu hình cũng cần thiết.

Tuy vậy, nếu nhận xét ở bức tranh tổng thể và với thông tin từ Edward Snowden cung cấp có vẻ như OpenVPN vẫn chưa bị giải mã hay làm yếu được bởi NSA. Khả năng miễn nhiễm trước các cuộc tấn công của NSA chủ yếu là nhờ vào các khóa tạm thời được hoán đổi. Tuy vậy, không ai lường được khả năng của NSA đến đâu nhưng với số liệu và chứng cứ cho thấy OpenVPN khi kết hợp với mật mã mạnh là VPN protocol tduy nhất bảo mật hoàn toàn.

Ưu điểm

- Khả năng vượt hầu hết các firewalls.

- Tùy chỉnh cao.

- Do là phần mềm mã nguồn mở nên có thể được dùng để phòng hờ.

- Tương thích với nhiều thuật toán mã hóa.

- Bảo mật cao.

Nhược điểm

- Thiết lập khó hơn.

- Cần thêm phần mềm thứ 3.

- Phiên bản desktop thì đáng khen nhưng trên di động cần cải thiện thêm.

SSTP

Được trình làng bởi Microsoft Corporation trong phiên bản Windows Vista Service Package 1, SSTP (secure socket tunneling) giờ còn xuất hiện trên SEIL, Linux và RouterOS nhưng chủ yếu vẫn dành cho phiên bản Windows. Sử dụng SSL v3 nên tính năng khá tương tự với OpenVPN như khả năng giảm thiệu trình trạng NAT firewall. SSTP là một VPN protocol khá ổn định và dễ dùng đặc biệt là ở hệ điều hành Windows.

Tuy nhiên, được sở hữu bởi Microsoft và gã khổng lồ này có lịch sử “bắt tay” với NSA nên độ bảo mật vẫn chưa cao.

Ưu điểm

- Khả năng vượt hầu hết firewalls.

- Mức độ bảo mật phụ thuộc vào thuật toán mã hóa nhưng nhìn chung là bảo mật cao.

- Tích hợp hoàn toàn trong Window.

- Hỗ trợ bởi Microsoft.

Nhược điểm

- Do được sở hữu bởi Microsoft Corporation nên không thể sử dụng như phương án dự phòng.

- Chỉ hỗ trợ hệ điều hành Windows

IKEv2

IKEv2 là viế t tắc của cụm từ tiếng anh-Internet Key Exchange Version 2 một giao thức dựa theo công nghệ đường hầm IPsec, được phát triển bởi Cisco và Microsoft. Giao thức này hiện xuất hiện trên Windows 7 trở đi cũng như Linux và các nền tảng khác bao gồm cả Blackberry.

Giao thức này còn có tên khác là VPN Connect theo cách gọi của Microsoft Corporation. Nó có tác dụng tạo lại kết nối VPN một cách tự động khi kết nối bị ngắt tạm th ời. enefit the most from Trên di động, IKEv2 có cái tên khác là Mobility and Multi-homing protocol là một chuẩn hóa giúp thay đổi mạng một cách dễ dàng. Ngoài ra, nó cũng khá hữu dụng với thiết bị Blackberry vì nó là số ít giao thức hỗ trợ c ho nền tảng này. Mặc dù hỗ trợ ít hệ điều hành hơn nếu so với IPsec nhưng IKEv2 lại không thua kém về tính ổn định, bảo mật và hiệu suất.

Ưu điểm

- Cực kỳ bảo mật-Hỗ trợ nhiều mật mã như 3DES, AES, AES 256.

- Hỗ trợ thiết bị Blackberry.

- Ổn định đặc biệt khi gặp phải trình trạng rớt mạng hoặc chuyển mạng.

- Thiết lập dễ dàng ít nhất là cho người dùng cuối.

- Nhanh hơn so với L2TP, PPTP and SSTP.

Nhược điểm

- Không hỗ trợ nhiều hệ điều hành

- Cổng UDP 500 dễ bị chặn nếu so với các giải pháp SSL như SSTP hay OpenVPN.

- Không phải là giải pháp mã nguồn mở

- Ở tại máy chủ việc thiết lập IKEv2 khá rắc rối có thể kéo theo một số vấn đề tiềm ẩn.

Issues

Để hiểu về mã hóa, bạn phải nắm rõ một số khái niệm quan trọng mà chúng tôi sẽ đề cập dưới đây.

Độ dài khóa mã hóa

Cách thô nhất để xác định mất bao lâu để bẻ khóa được một mật mã là dựa vào độ dài của nó tức là số lượng số 0 và 1. Dựa trên hình thức này, các kiểu dò khóa thô (còn gọi là dò ép bức) là kiểu tấn công thô nhất hoạt động bằng cách thử tất cả các cách ghép có thể cho tới khi thành công. Hầu hết các nhà cung cấp VPN đều sử dụng khóa 128-bits và 256-bits. Các cấp độ cao được sử dụng để xác thực dữ liệu và handshaking, nhưng điều đó có nghĩa là mã hóa 256- bit thì tốt hơn so với 128-bit?

Để cho cầu trả lời chính xác hãy đặt các con số lên bàn cân:

- Để bẽ khóa được mã 128-bit, máy tính cần tới 3.4×10(38) bước tính toán.

- Để bẽ khóa được mã 256-bit, máy tính cần tới 2(128) thời gian so với thời lượng cần cho mã 128-bit.

- Tấn công kiểu ép bứt mã 256-bit cần tới 3.31 x 10(65) bước tính toán tương đương tổng số nguyên tử phóng xạ toàn vũ trụ.

- Lấy minh họa, máy tính Fujitsu K, siêu máy tính nhanh nhất thế giới 2011 có tốc độ Rmax lên tới 10.51 petaflops thì cũng phải mất tới hơn 1 tỷ năm để bẻ khóa mã 128-bit AES bằng hình thức tấn công ép bức.

- NUDT Tianhe-2, siêu máy tính mạnh nhất thế giới 2013 trên thế giới có tốc độ lên tới 33.86 petaflops, gấp 3 lần chiếc Fujitsu K, và nó cũng mất 1/3 của tỷ năm để bẻ khóa 128-bit AES key.

Trước khi sự kiện Edward Snowden thì thế giới vẫn tin rằng mã hóa 128-bit là không thể bẻ khóa bằng hình thức áp bức (by force) được và nó sẽ vẫn như vậy trong trăm năm tới. Tuy vậy, với những tài lực mà NSA có trong tay, không tí các chuyên gia và quản trị mạng đã nâng cấp độ dài khóa mã hóa. Điều cần lưu ý là chính phủ Mỹ hiện đang dùng mã hóa 256-bit để bảo vệ các dữ liệu nhạy cảm (mã hóa 128-bit dùng cho các nhu cầu mã hóa hằng ngày). Với phương thức nào được dùng đi nữa như AES, cũng nảy sinh ra một số vấn đề.

Mật mã

Mật mã thực chất là các thuật toán đại số được sử dụng trong mã hóa nhằm tăng sức mạnh khi các thuật toán thông thường khá yếu và dễ bị khai thác bởi hacker. Có thể nói, Blowfish và AES là hai mật mã thông dụng được sử dụng ở các phần mềm VPN hiện nay. Ngoài ra, RSA được dùng để má hóa và giải mã các mật mã trong khi SHA-1 và SHA-2 được dùng để xác thực dữ liệu dưới dạng dấu #.

tuy nhiên, AES được cho là mật mã bảo mật nhất cho VPN ngay cả chính phủ Mỹ cũng sử dụng phương thức này. Tuy nhiên, cũng có lý do cho thấy lòng tin vào phương thức này đã không đặt đúng chỗ.

NIST

SHA-1, SHA-2, RSA và AES tất cả đều được phát triển và chứng nhận bởi Hiệp hội kỹ thuật và tiêu chuẩn quốc gia Mỹ (tên tiếng Anh là United States National Institute of Standards and Technology (NIST)) là một định chế hoạt động mật thiết với NSA để phát triển các mật mã. Giờ chúng ta đều biết các nổ lực làm yếu hoặc bẻ kh óa ngầm các mật mã của NSA, điều này kéo theo câu hỏi về sự minh bạch của thuật toán NIST.

Mặc dù NIST luôn phủ nhận các cáo buộc hành vi sai trái(ví dụ như cố ý làm yếu các tiêu chuẩn mã hóa ), họ cũng tăng lòng tin người dùng bằng cách mời gọi sự tham gia của công chung trong các lượt ra mắt các tiêu chuẩn mật mã mới của họ. Trong khi đó, NSA đã từng bị cáo buộc bởi thời báo New York Times khi cố ý be khóa các tiêu chuẩn mã hóa của NIST’ bằng các làm gián đoạn các cuộc thử nghiệm đại trà hoặc cài các phần mềm gián điệp không thể phát hiện để làm yếu đi thuật toán..

Vào 17/12/2013, sự bất tin nhiệm càng cao hơn khi RSA Security khuyến nghị người dùng ngưng sử dụng các thuật toán mã hóa cụ thể khi chúng có thể có lổ hỏng được cố ý tạo ra bởi NSA.

Ngoài ra, các tiêu chuẩn mã hóa thiết kế bởi NIST, Dual EC DRBG đều đã không còn bảo mật trong nhiều năm rồi. Bằng chứng là Đặi học kỹ thuật Hà Lan cũng đã lưu ý điều này năm 2006. tuy vậy, việc đi theo các tiêu chuẩn NIST vẫn cứ tiếp diễn khi mà cần phải đáp ứng các tiêu chuẩn của NIST đê có thể giành các hợp đồng của chính phủ Mỹ.

Do sự quá thông dụng của tiêu chuẩn NIST trên toàn cầu và ở nhiều lĩnh vực liên quan tới tính riêng tư như VPN khiến vấn đề khá nang giải. Nhiều chuyên gia trong ngành cũng chưa có giải pháp để không phụ thuộc vào NIST. Công ty duy nhất tìm hướng đi riêng là là Silent Circle, cũng đành đóng dịch vụ Silent Mail của họ thay vị chấp nhận bị thâu tóm bởi NSA, và chính thức rút lui khỏi tiêu chuẩn NIST vào tháng 11/ 2013.

Thông qua bài viết này cũng cảm ơn sự đóng, và LiquidVPN đã bắt đầu thử nghiệm các mật mã không liên quan tới NIST. Tuy nhiên, đây củng là VPN duy nhất đang chọn hướng đi riêng này mà chúng tôi biết. Do đó, tính tới thời điểm hiện tại việc sử dụng chuẩn mã hóa 256-bit AES vẫn được xem là tối ưu nhất

Các cuộc tấn công NSA bẻ khóa RSA

Một trong các tiết lộ gần đây của Edward Snowden liên quan tới chương trình tên là ‘Cheesy Name’ được phát triển để dò ra các key mã hóa hay ‘certificates’ mà có khả năng dễ dàng bẻ khóa bởi siêu máy tính tại GCHQ. Điều này cho thấy các chứng chỉ này (gọi là certificate) thường được bảo vệ bởi mã hóa 1024-bit yếu hơn là mọi người nghĩ và có thể dễ dàng giải mã nhanh hơn nhờ vào GHCQ và NSA. Một khi đã được giải mã thành công thì các trao đổi quá khứ và tương lai sẽ bị xâm pham nhờ vào các key vĩnh viễn dùng để giải mã.

Kết quả là, rất nhiều dạng mã hóa dựa vào các key và certificate lâu năm được cho là đã bị bẽ khóa bao gồm cả TLS và SSL. Điều này đánh động tới giao thức HTTPS. Tuy nhiên, vẫn có tin vui là OpenVPN lại nằm vùng nguy hiểm do sử dụng các key tạm thời. Lý do là mỗi trao đổi lại yêu cầu một key mới nên không yêu cầu certificate.

Nếu hacker lấy được key riêng của certificate, việc giải mã chúng không phải là chuyện đơn giản. Với kiểu tấn công MitM, hacker có thể xác định các kết nối OpenVPN connection nhưng cần xác định riêng kết nối và cả key riêng cũng cần phải được bẽ khóa. Kể từ khi thông tin GHCQ và NSA có thể bẻ khóa mã hóa 1024-bits một số nhà cung cấp VPN đã nâng cấp lên 2048- bits thậm chí là 4096-bits.

Perfect Forward Secrecy

Vẫn còn tin vui là giải pháp cho vấn đề kể trên vẫn có thâm chí cho cả c kết nối TLS và SSL khi trang web thực hiện hệ thống perfect forward secrecy system (PFS) cho phép chỉ mỗi key mã hóa (encryption key) được tạo ra cho mỗi session. Tuy vậy, chỉ có một cái tên thực hiện thành công điều này hiện nay là Google.

Trước khi kết thúc bài viết này, có một điều mà các bạn nên làm theo là nghe theo lời của Edward Snowden, là mã hóa vẫn còn được việc và các hệ thống mã hóa cần phải được áp dụng để tăng cường tính bảo mật. Do đó, bạn học được gì từ bài viết này? Đơn gian thôi! OpenVPN là protocol bảo mật nhất hiện có và các nhà cung cấp VPN vẫn luôn cải tiến các biện pháp phòng vệ bảo mật của họ. Thật tuyệt vời hơn nữa nới các nhà cung cấp này cũng từ bỏ tiêu chuẩn NIST nhưng có 1 điều mà chúng tôi vẫn còn nhắc bạn nhớ.

- PPTP là giao thức kém bảo mật nhất. Không những bị bẻ khóa bởi NSA mà Microsoft cũng đã bỏ giao thức này. Đó là lý do mà chúng tôi khuyên người dùng không dùng tới PPTP mặc dù khả năng tương thích với nhiều hệ điều hành. Hơn nữa, các ưu điểm này vẫn được hỗ trợ ở giao thức bảo mật hơn như L2TP/IPsec.

- Với các mục đích sử dụng không quan trọng, L2TP/IPsec là giải pháp phù hợp mặc dù đã bị làm yếu và có thể bẻ khóa bởi NSA. Với khả năng thiết lập VPN nhanh mà không cần tới phần mềm thứ 3, L2TP/IPsec vẫn nên được cân nhắc đặc biệt là ở các thiết bị di động thiếu vắng hỗ trợ chuẩn OpenVPN.

- Sẽ cần tới các phần mềm thứ e để cài đặc được ở các hệ điều hành, OpenVPN không thể tranh cãi là VPN tốt nhất phù hợp với mọi nhu cầu. Nhanh, bảo mật, đáng tin cậy mặc dù thiết lập sẽ mất chút thời gian hơn nhưng đây là phần mềm có tính bảo mật và bảo vệ sự riêng tư tố nhất cho người dùn mà chúng tôi nhận thấy.

- IKEv2 cũng là giao thức có tốc độ nhanh và bảo mật nếu dùng kèm với các giải pháp mã nguồn mở đặc biệt là tính năng tự động kết nối lại khi kết nối bị ngắt ở các thiết bị di động. Ngoài ra, nó cũng là một trong số ít giao thức VPN hỗ trợ thiết bị Blackberry.

- SSTP có những tính năng khá tương đồng với OpenVPN tuy nhiên chỉ hỗ trợ mỗi Windows. Do đó, khả năng tương thích với Windows ở giao thức này là khá lớn so với các giao thức VPN còn lại. Tuy nhiên, đây cũng là giới hạn mà nhiều nhà cung cấp VPN không hỗ trợ nhiều giao thức này. Ngoài ra, với lịch sự liên quan mật thiết với NSA của Microsoft, SSTP là một giao thức không còn đáng tín cậy đối với chúng tôi.

Tóm lại, hãy dùng OpenVPN mỗi khi có thể, trên thiết bị di động có thêm lựa chọn là IKEv2, về tốc độ hãy chọn L2TP trong khi OpenVPN đang tiếp cận tốt các thiết bị di động, chúng tôi khuyến nghị giao thức này trên cả.