Các tiêu chuẩn mã hóa Wi-Fi thay đổi theo thời gian khi các tiêu chuẩn mới được phát triển và các tiêu chuẩn cũ trở nên không an toàn và lỗi thời. Dưới đây là cách mã hóa tốt nhất mà bạn nên sử dụng để bảo mật bộ định tuyến Wi-Fi của mình vào năm 2022.

Mục lục

Mã hóa Wi-Fi tốt nhất là WPA3

Kể từ tháng 2 năm 2022, tiêu chuẩn bảo mật Wi-Fi tốt nhất được gọi là Wi-Fi Protected Access Version 3 , viết tắt là WPA3. Được giới thiệu vào năm 2018 bởi Wi-Fi Alliance, có một số biến thể của tiêu chuẩn WPA3:

- WPA3-Personal: Tính năng này được thiết kế cho người dùng Wi-Fi cá nhân và gia đình. Để dễ sử dụng, nó cho phép bạn chọn mật khẩu tùy ý của riêng mình, bao gồm cả mật khẩu có thể không an toàn tối ưu.

- WPA3-Enterprise: Tiêu chuẩn này thực thi mã hóa xác thực tối thiểu 128 bit, mã hóa dẫn xuất khóa 256 bit và sử dụng máy chủ xác thực thay vì mật khẩu. Nó cũng sử dụng Khung quản lý được bảo vệ để bảo vệ chống hack tốt hơn và áp đặt các yêu cầu xác thực khác để bảo mật mạng.

- WPA3-Enterprise với Chế độ 192-bit: Điều này tương tự như WPA3-Enterprise nhưng với tùy chọn mã hóa tối thiểu 192-bit thay vì 128-bit. Nó cũng nâng mã hóa xác thực lên 256-bit và mã hóa khóa lên 384-bit.

Đối với người dùng Wi-Fi gia đình, lựa chọn tốt nhất là WPA3-Personal, vì nó sẽ không yêu cầu kiến thức sâu về bảo mật không dây để định cấu hình đúng cách. Nếu bạn đang điều hành một doanh nghiệp hoặc tổ chức có nhu cầu bảo mật dữ liệu cao, hãy tham khảo ý kiến của các chuyên gia CNTT có thể giúp bạn thiết lập WPA3-Enterprise bất cứ khi nào có thể.

Điều gì sẽ xảy ra nếu thiết bị của tôi không hỗ trợ WPA3?

ASUS

ASUSVì WPA3 vẫn còn mới, bạn có thể sở hữu một số thiết bị cũ hơn không hỗ trợ kết nối với bộ định tuyến được định cấu hình để sử dụng mã hóa WPA3. Hoặc có thể bộ định tuyến của bạn cũng không hỗ trợ. Nếu đúng như vậy, bạn có một số lựa chọn:

- Sử dụng WPA2 Thay vào đó: Các tiêu chuẩn cũ hơn được gọi là WPA2-Personal và WPA2-Enterprise không an toàn và đã bị xâm phạm, nhưng vẫn tốt hơn các tiêu chuẩn bảo mật Wi-Fi cũ hơn. Nếu bạn sử dụng WPA2 với mã hóa AES, tin tặc có thể đánh chặn hoặc đưa dữ liệu vào nhưng không khôi phục được khóa bảo mật (ví dụ: mật khẩu Wi-Fi). Nếu bạn sử dụng WPA2-TKIP, tin tặc cũng có thể khôi phục khóa bảo mật và kết nối với mạng của bạn, vì vậy hãy tránh hoàn toàn WPA2-TKIP.

- Sử dụng Chế độ WPA2 / WPA3 Chuyển tiếp: Nhiều bộ định tuyến Wi-Fi tiêu dùng hỗ trợ WPA3 cũng hỗ trợ chế độ chuyển tiếp WPA3 / WPA2 cho phép kết nối từ các thiết bị sử dụng mã hóa WPA2 hoặc WPA3. Bằng cách đó, bạn có thể kết nối với WPA3 khi có thể, nhưng cũng hỗ trợ các thiết bị WPA2 cũ.

- Nâng cấp thiết bị của bạn: Nếu đã có bộ định tuyến hỗ trợ WPA3, bạn có thể mua thiết bị mới hoặc bộ điều hợp Wi-Fi hỗ trợ WPA3 và ngừng sử dụng các thiết bị cũ hơn không hỗ trợ WPA3. Nếu bảo mật dữ liệu là quan trọng đối với bạn, đây là điều bắt buộc.

- Nâng cấp bộ định tuyến của bạn: Nếu bộ định tuyến của bạn không hỗ trợ WPA3, có lẽ đã đến lúc bạn nên mua một bộ định tuyến mới . Nếu bộ định tuyến của bạn đặc biệt cũ, bạn sẽ có thể tận dụng tốc độ Wi-Fi nhanh hơn có sẵn trong các tiêu chuẩn mới như Wi-Fi 7 .

delcarmat / Shutterstock

delcarmat / ShutterstockBây giờ bạn đã đọc về mã hóa Wi-Fi tốt nhất, chúng tôi đã tạo một thư viện của kẻ lừa đảo về các tiêu chuẩn bảo mật không dây lỗi thời và không an toàn để tránh. Có nhiều thứ hơn ở ngoài đó, nhưng đây là những thứ nổi bật nhất:

- WEP (Quyền riêng tư tương đương có dây): Tiêu chuẩn bảo mật không dây cổ xưa này có từ năm 1997 đã bị xâm phạm vào năm 2005 , nhưng đã không còn được dùng vào năm 2004 . Nó rất dễ bị nứt một cách nhanh chóng. Chắc chắn không sử dụng WEP.

- WPA phiên bản 1: Được giới thiệu vào năm 2003, WPA phiên bản 1 (hay đơn giản là “WPA” không có số bên cạnh) đã bị xâm phạm vào năm 2008 và một lần nữa vào năm 2009 với mức độ lớn hơn. Quá trình crack diễn ra nhanh chóng, đôi khi mất chưa đầy một phút . Không sử dụng WPA1.

- WPA2-TKIP: WPA Phiên bản 2 sử dụng mã hóa TKIP đã bị bẻ khóa vào năm 2017 bằng phương pháp KRACK , cho phép tin tặc tiết lộ mật khẩu hoặc khóa bảo mật riêng tư. Như đã lưu ý ở trên, nếu bạn phải sử dụng WPA2, hãy sử dụng mã hóa AES để thay thế. Như đã đề cập ở trên, WPA2-AES cũng đã bị xâm phạm , nhưng không ở mức độ tương tự — chưa.

- WPS (Wi-Fi Protected Setup): Tính năng này cho phép bạn nhanh chóng kết nối thiết bị với điểm truy cập Wi-Fi bằng cách nhấn nút. Mã PIN liên quan ngắn và có thể được đoán bằng một cuộc tấn công bạo lực và bất kỳ ai có quyền truy cập vật lý vào bộ định tuyến đều có thể kết nối với mạng của bạn. Tránh WPS và tắt nó nếu có thể.

Làm cách nào để thay đổi cài đặt bảo mật Wi-Fi của bộ định tuyến?

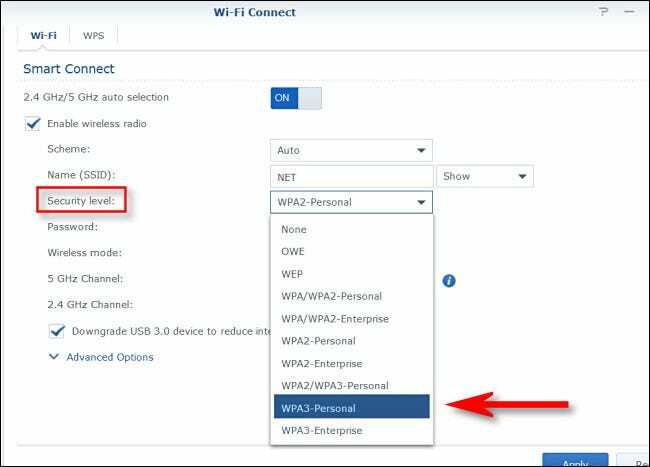

Để kiểm tra hoặc thay đổi cài đặt bảo mật Wi-Fi của bộ định tuyến hoặc điểm truy cập, bạn cần đăng nhập vào giao diện cấu hình của thiết bị . Hầu hết các thiết bị cho phép bạn kết nối thông qua một địa chỉ web cục bộ đặc biệt trong một trình duyệt (chẳng hạn như 192.168.0.01) và những thiết bị khác cũng cho phép bạn định cấu hình chúng thông qua ứng dụng trên điện thoại thông minh. Kiểm tra tài liệu của bộ định tuyến của bạn để tìm hiểu cách thực hiện việc này.

Sau khi bạn đã đăng nhập, hãy tìm các nhãn như “Wireless Security – Bảo mật không dây”, “Wireless Configuration – Cấu hình không dây”, “Security Level – Mức bảo mật”, “Thiết lập SSID” hoặc các nhãn tương tự. Nhấp vào nó và bạn có thể sẽ thấy menu thả xuống nơi bạn có thể chọn phương pháp mã hóa được sử dụng trên bộ định tuyến của mình.

Sau khi chọn mã hóa mạnh nhất mà bộ định tuyến của bạn hỗ trợ, hãy áp dụng các thay đổi và khởi động lại bộ định tuyến của bạn. Khi bộ định tuyến hoặc điểm truy cập của bạn khởi động lại, bạn đã sẵn sàng.

Nếu bộ định tuyến của bạn không hỗ trợ WPA2, bạn chắc chắn cần phải nâng cấp lên bộ định tuyến mới ngay lập tức. Nếu nó không hỗ trợ WPA3, đã đến lúc bạn nên xem xét nâng cấp mạnh mẽ. Ở ngoài đó an toàn!